Jakten på koden

Hverdagen er full av koder. Noen er ute etter å knekke systemene, mens andre passer på dem. - Studenter i kryptografi må lære seg å tenke som kriminelle, sier professor Tor Helleseth.

Denne artikkelen er over ti år gammel og kan inneholde utdatert informasjon.

Kryptografien har vært et kappløp mellom kodeutviklere og kodeknekkere helt siden Julius Cæsar fant på å sende hemmelige meldinger til sine generaler.

– Det finnes ingen spilleregler. Derfor må kryptografi-studentene våre, som skal være «the good guys» i kappløpet, lære å tenke som om de var kjeltringer, sier professor Tor Helleseth.

Den såkalte Cæsar-koden var svært enkel, men illustrerer hva kryptografi går ut på. Den romerske hærføreren erstattet bokstavene i den egentlige meldingen med bokstaver som var forskjøvet et visst antall plasser i alfabetet. Med Cæsar-metoden og nøkkeltallet «3» kan for eksempel «Selmer» bli til «Vhophu».

– Kryptografi var tidligere en vitenskap som hadde størst interesse for militære og andre grupper med stort behov for hemmelighold, men i dag er vi alle sammen blitt avhengige av godt fungerende kryptografiske løsninger i dagliglivet. Hver gang du bruker nettbanken, slår på mobilen eller surfer på et trådløst nettverk, starter du en kryptografisk funksjon, sier Helleseth.

Han er professor ved Selmer-senteret ved Universitetet i Bergen, som er oppkalt etter matematikeren Ernst Sejersted Selmer som «oppfant» de norske personnumrene i 1964. De siste to sifrene i personnummeret er i parentes bemerket lagd som en kombinasjon av de ni første, og Selmer lagde algoritmen («regneregelen») som brukes for å beregne kontrollsifrene.

En usikker hverdag

Det er lett å knekke Cæsar-koden, selv om antall skift er ukjent, for eksempel ved å prøve alle muligheter eller ved enkel frekvensanalyse. I både norsk og engelsk er nemlig «e» den hyppigst brukte bokstaven, og man kan derfor regne med at denne bokstaven forekommer oftest i en tekst.

De kryptografiske løsningene som brukes i dag er mye mer avanserte enn Cæsars, men baserer seg fortsatt på hovedprinsippet om at en melding fra en avsender skal «forvrenges» ved hjelp av en nøkkel. Mottakeren må kjenne nøkkelen for å dekode og lese meldingen.

– I dag lever vi i en nokså usikker hverdag, fordi vi er avhengige av krypteringsløsninger som enten ikke er gode nok eller blir brukt på feil måte. De som bruker krypteringsløsninger trenger også mennesker som kan vurdere systemene og passe på at de blir brukt riktig.

- Det finnes en mengde knep som kan brukes for å lure kryptografiske systemer, og derfor må vi lære studentene våre å tenke som kjeltringer. Vi jobber hele tiden med å utvikle nye løsninger, og så utfordrer vi kolleger ved andre forskningsinstitusjoner til å «knekke» dem. På den måten utvikler faget seg hele tiden, forteller Helleseth.

Vakte stor oppsikt

Det hører med til sjeldenhetene at doktorgradsstudenter blir intervjuet av en nokså samlet norsk presse, men det skjedde da IKT SOS-stipendiaten Thomas Tjøstheim avslørte nettbankenes dårlige sikkerhetsløsninger i 2004.

– Tjøstheim jobbet egentlig med digitale signaturer, men han tok også en titt på sikkerheten i Skandiabanken og ble sjokkert. Det var omtrent som å finne et kredittkort på gaten! sier Helleseth, som var Tjøstheims veileder for masteroppgaven.

Skandiabanken har aldri innrømmet at det var Selmer-forskerne som fikk dem til å endre rutinene, men det tok ikke lang tid før banken endret innloggingsrutinene og innførte et ekstra passord fra et kodekort eller via tekstmelding.

Forskerne ved Selmer-senteret har også vært opptatt av det som kalles Denial of Service (DoS) i norske nettbanker.

– I de første nettbankene logget man seg inn med et personnummer eller et kontonummer samt en kode. Da kunne du taste inn naboens personnummer samt feil kode tre ganger, og vips – så var han utestengt fra kontoen sin.

- Dette illustrerer at man bør passe godt på personnummeret sitt, og at det er viktig å utvikle gode kryptografiske løsninger som både er sikre mot at uvedkommende logger seg inn, og mot at uvedkommende saboterer tjenesten, sier Helleseth.

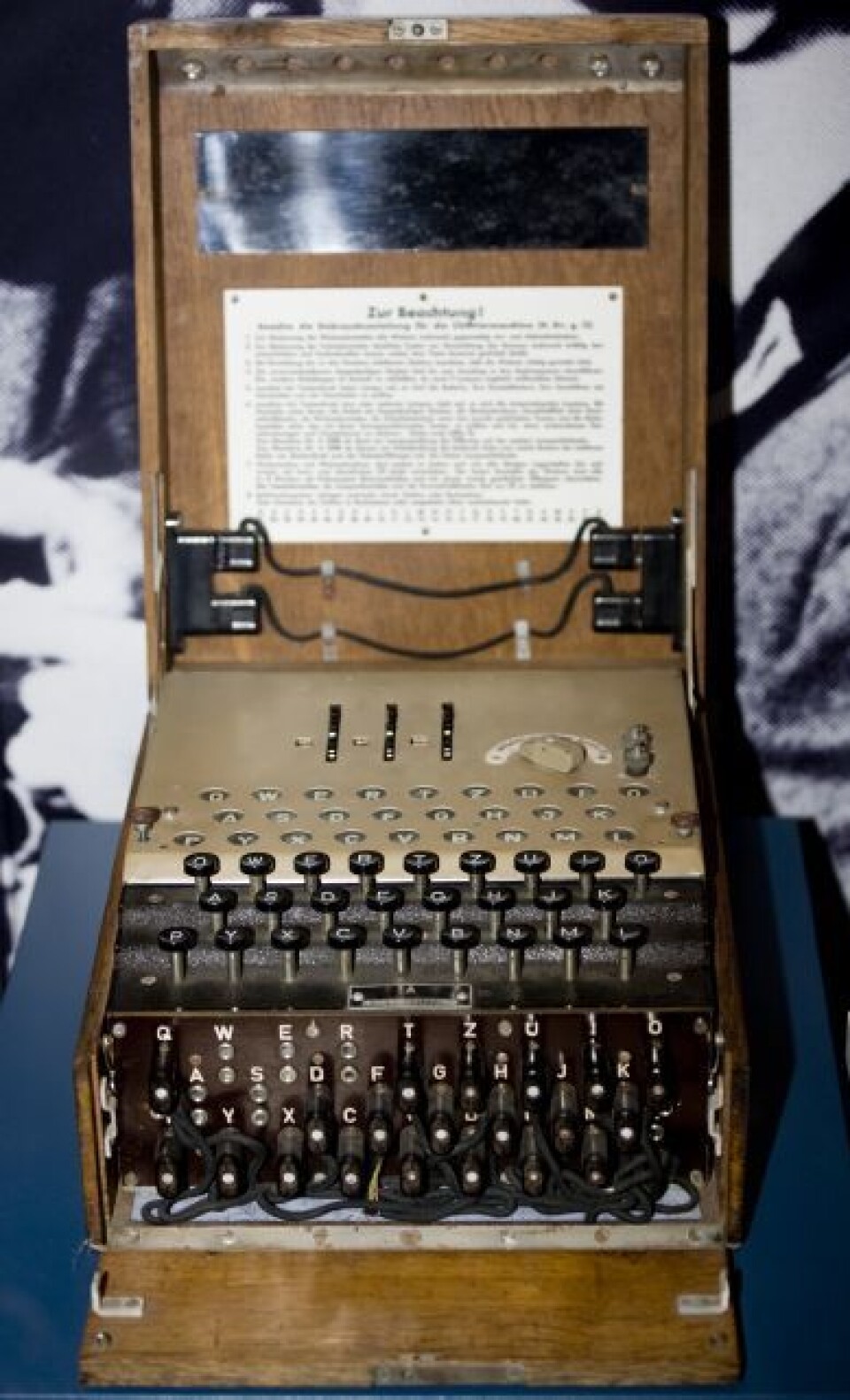

Høk over høk-chiffer

Selmer-senteret er med i et europeisk Network of Excellence (NoE) med 20 universitetspartnere og 10 industripartnere. Senteret er blant annet med på utviklingen av et nytt og veldig raskt strømchiffer. Dette kan bli et supplement til den nåværende AES-standarden (Advanced Encryption Standard) for blokkchiffer.

– Kryptering ved hjelp av blokkchiffer går ut på at man deler opp meldingen i blokker på typisk 128 bit hver, og så krypterer man blokkene hver for seg. Det har vært jobbet i flere år med et EU-prosjekt som skulle utvikle et mye raskere strømchiffer, som kan kryptere meldinger fortløpende uten oppdeling.

- Til slutt utlyste prosjektet en konkurranse hvor postdoktorstudenten Aleksander Kholosha og nederlenderen Cees Jansen deltok, med meg som tredjemann i teamet. Vi kom helt til finalen med et chiffer som var veldig sikkert, men litt for langsomt, forteller Helleseth.

Konkurransen er ennå ikke avsluttet, for nå forsøker Selmer-senteret å finne svakheter i de andre finalistenes chiffer – og omvendt. – Dessuten har vi funnet på noe smart som gjør det mulig å øke hastigheten på chifferet vårt med en faktor på 30. Da er vi blant de beste, sier en optimistisk Helleseth.

Analyserer hash-funksjoner

Professor Helleseths IKT SOS-prosjekt har – i tillegg til mange presseoppslag og finaleplass i en europeisk chifferkonkurranse – gitt opphav til artikler i flere vitenskapelige journaler, sterk profilering på internasjonale konferanser, og sogar en film om kryptografi som ble vist på NRKs kunnskapskanal i april 2007. Thomas Tjøstheim har også analysert elektroniske valgsystemer og foreslått en sikker og skalerbar løsning for stemmegivning over internett.

Nå jobber Selmer-forskerne med såkalte hash-funksjoner, som brukes til å komprimere store filer før de skal signeres.

– Vi har analysert flere eksisterende hash-algoritmer og funnet svakheter i dem. Dette kommer til å bli et hett internasjonalt emne de kommende årene, spår Helleseth.

Forskerne er også med i Norges forskningsråds VERDIKT-program med et prosjekt som handler om å bygge sensorer og mikrobrikker med innebygde kryptografiske algoritmer.

– Selv de beste kryptografene opplever av og til at systemene deres blir knekt. Jeg tror ikke at man noensinne kommer til å utvikle et praktisk system som er absolutt sikkert – og hvis man skulle klare det, kan man ikke være sikker på at systemet blir brukt riktig. Det er derfor stort behov for å drive en kontinuerlig forskning og utdanning på dette feltet, oppsummerer professor Helleseth.

Mer informasjon:

Forskningsrådets program: Kjernekompetanse og verdiskaping i IKT (VERDIKT)

Presseomtaler: http://www.nowires.org/Press/Press.html